Descubren una nueva aplicación maliosa en la tienda de aplicaciones para Android, en este caso se trata del troyano Rootcager/DroidDream, el cual usa dos explotaciones conocidas como exploid y rageagainstthecage. Si el primero de ellos falla al ingresar al administrador del dispositivo pues el malware intentará utilizar la segunda variante.

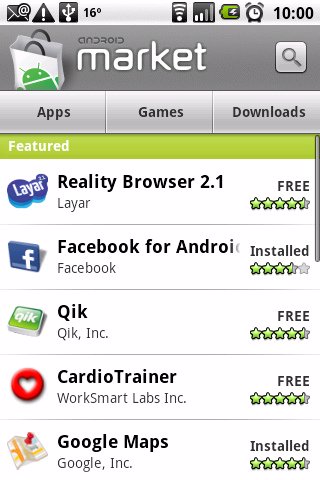

De acuerdo a un dictamen de los especialistas de la compañía Lookout se ha encontrado otra aplicación muy similar en el mercado chino que se hace pasar por un administrador de plan tarifario, lo más significativo es que los especialistas han encontrado una versión similar en Android Market la tienda de descarga de aplicaciones para esta plataforma, pero a diferencia de la aplicación mencionada anteriormente, la cual tiene un binario llamado zHash que explota la vulnerabilidad y obtiene privliegios de administrador dejando totalmente desprotegido el dispositivo, esta versión aunque también tiene un binario llamado zHash carece del código para realizar la explotación.

Los investigadores de Lookout aseguran que la simple existencia del binario zHash en el dispositivo lo deja vulnerable a otras explotaciones. «El uso del shell backdoor es extremadamente limitado y no es malicioso, sin embargo, zHash crea un fallo de seguridad en el dispositivo, dejándolo vulnerable a otras aplicaciones que quieran sacar ventaja. Si la vulnerabilidad fue explotada satisfactoriamente, cualquier otra aplicación puede ganar privilegios de root sin que el usuario se dé cuenta».

Hace menos de un mes Google procedió a retirar al menos 50 aplicaciones distribuidas a través de Android Market (Tienda de aplicaciones para dispositivos Android) después de detectar que contenían software malicioso